Ese mediodía, Roberto entró a su homebanking como lo hacía habitualmente, tecleando cuidadosamente la URL en la barra de direcciones del navegador para reducir el riesgo de caer en una web falsa. Tras ingresar su nombre de usuario y la correspondiente contraseña, procedió a realizar una transferencia de dinero desde un Fondo Común de Inversión a su cuenta personal.

De repente, una imagen que notificaba la realización de una actualización de seguridad ocupó toda la pantalla, bloqueando no solo el acceso al navegador, sino también al escritorio. El mensaje insistía en no apagar la computadora y esperar. Segundos después, una ventana emergente, aparentemente del banco, se abrió exigiendo el ingreso de un token de seguridad para continuar.

Confiando en la autenticidad del proceso, Roberto introdujo el código solicitado. La supuesta actualización pareció concluir y se encontró nuevamente en la web de su banco. Sin embargo, lo que debía ser solo un trámite más, rápidamente resultó en una desagradable sorpresa, al descubrir que sus cuentas habían sido vaciadas por completo. Roberto, al igual que miles de clientes bancarios alrededor del mundo, había sido víctima de Grandoreiro, un insidioso troyano bancario.

Originario de Brasil, este sofisticado malware ha estado activo al menos desde 2017, teniendo como objetivo inicial la banca brasileña y peruana, pero posteriormente se expandió al resto de América Latina y España. En enero de este año, agentes de la Policía Federal de Brasil, en colaboración con Interpol y la Policía Nacional de España, anunciaron la detención de cinco ciberdelincuentes que aparentemente se encontraban detrás de las operaciones de este malware. Sin embargo, esta medida parece no haber afectado el funcionamiento de este peligroso troyano bancario, ya que a partir del mes de marzo regresó con mayor fuerza, transformado ahora en una amenaza global.

Anatomía del contagio

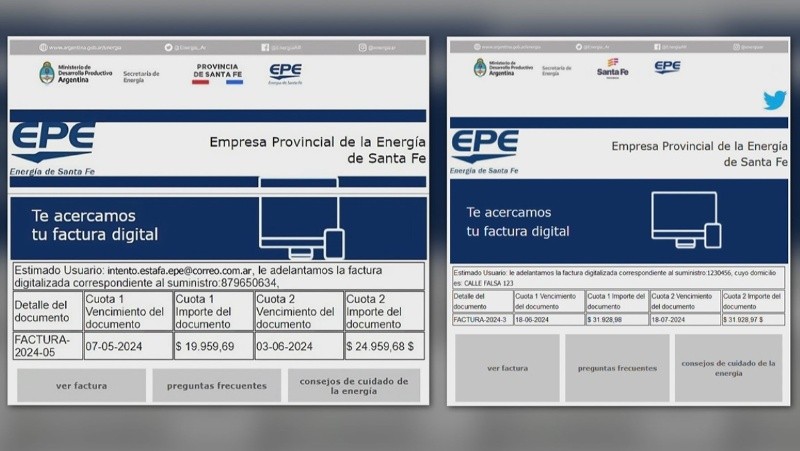

El malware Grandoreiro se distribuye usualmente a través de campañas de phishing, mediante correos electrónicos fraudulentos que aparentan provenir de entidades legítimas. Estos mensajes están diseñados para intentar engañar a los usuarios y lograr que involuntariamente descarguen e instalen el troyano en sus computadoras. Este fue el método elegido durante los pasados meses de mayo y junio por los ciberdelincuentes, quienes utilizaron correos aparentemente enviados por Afip, empresas de telefonía móvil, Mercado Pago e incluso la EPE.

A diferencia de la gran mayoría de los correos de phishing, que suelen ser burdas imitaciones plagadas de errores ortográficos, en este caso los mails enviados no solo son prácticamente indistinguibles de los originales, sino que están meticulosamente diseñados para imitar la comunicación oficial de las entidades suplantadas. Además de los logotipos correctos, la tipografía adecuada y el tono y estilo de escritura típico de estas empresas, también emplean estrategias avanzadas para evadir la detección.

Uno de estos métodos es el spoofing, una técnica que implica la falsificación del remitente para que parezca provenir de una fuente auténtica y confiable. El spoofing va más allá de simplemente cambiar el nombre visible del remitente; los atacantes manipulan los encabezados del correo electrónico para que pasen los controles de autenticación básicos y hacer que el correo parezca provenir del dominio real de la entidad suplantada. Este y otros métodos utilizados hacen que los correos maliciosos sean extremadamente difíciles de detectar, aun para los filtros de spam más modernos.

Esta combinación de técnicas sofisticadas, junto al contenido cuidadosamente elaborado, hace que los correos de phishing mediante los que se distribuye Grandoreiro sean excepcionalmente convincentes y, por lo tanto, peligrosos. Incluso usuarios experimentados y naturalmente recelosos pueden ser engañados por estos sofisticados intentos de phishing.

En caso de que la víctima descargue el archivo adjunto, usualmente un archivo comprimido .zip, es probable que se encuentre con lo que aparenta ser un documento PDF o un archivo de Word. Sin embargo, al abrirlo y ejecutarlo, no se instalará directamente el malware, sino un “downloader” o descargador. Este programa intermedio es el encargado de descargar e instalar el troyano posteriormente. Esta estrategia de infección en dos etapas dificulta aún más la detección por parte de los programas antivirus, ya que el archivo inicial puede parecer inofensivo en un primer análisis.

El descargador no solo instala y ejecuta el troyano bancario principal, sino que además recopila información del sistema y la envía a un servidor de comando y control, una suerte de punto central desde donde los atacantes pueden enviar instrucciones y recibir datos de los sistemas infectados. Una vez instalado, Grandoreiro también puede ejecutar comandos, registrar pulsaciones de teclas, imitar movimientos del mouse y del teclado, restringir el acceso a sitios web específicos y actualizarse automáticamente. Por si fuera poco, este malware utiliza técnicas de ofuscación muy avanzadas, por lo que no son muchas las herramientas antivirus capaces de detectarlo.

Una vez infectado el sistema, el malware permanece latente, monitoreando silenciosamente la actividad del usuario a la espera de que acceda a su homebanking. En el momento en que la víctima ingresa sus credenciales en la plataforma bancaria, el troyano entra en acción. Inmediatamente, despliega una pantalla que simula una actualización, ya sea de seguridad, del sistema operativo, o del propio banco. Independientemente de la excusa, el objetivo es mantener al usuario en espera mientras se desarrolla el supuesto proceso.

Mientras esto sucede, un ciberdelincuente toma control remoto de la computadora -una de las funcionalidades del troyano- y comienza a realizar transferencias a cuentas de terceros. Para completar estas transacciones fraudulentas, el atacante necesita un token de seguridad, que solicita al titular de la cuenta a través de una ventana emergente que aparece sobre la imagen que bloquea el acceso al escritorio. El usuario, creyendo que esto forma parte del proceso de actualización, ingresa el token sin sospechar que está autorizando las transferencias que vaciarán sus cuentas. Una vez completadas las transacciones, el malware simula el fin de la supuesta actualización y desbloquea el acceso al sistema. En ese momento la víctima recupera el control de su computadora, solo para descubrir la desagradable novedad: sus cuentas han sido vaciadas.

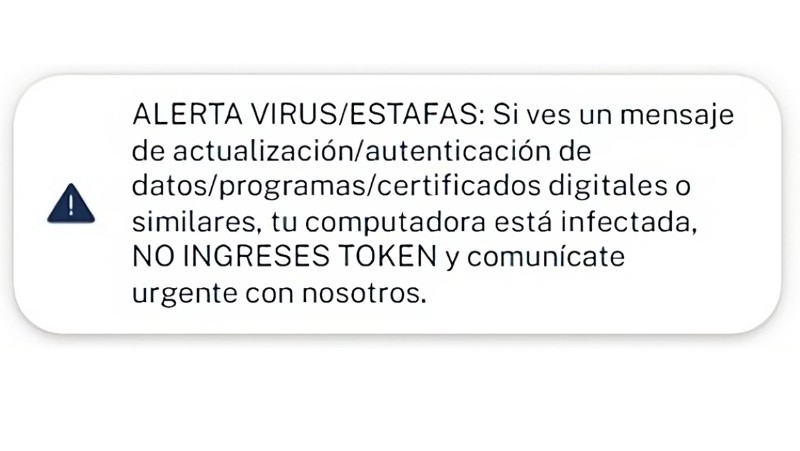

Grandoreiro no solo es un malware extremadamente sofisticado y en constante evolución, sino que además la elaborada técnica de phishing utilizada para su distribución lo convierte en una grave amenaza para el sistema bancario y sus clientes. Algunas instituciones financieras están al tanto de la situación y han comenzado a advertir a los usuarios para que estén alertas ante determinadas señales de infección. Sin embargo, la naturaleza elusiva de este troyano, su capacidad para evadir la detección y especialmente el ingenio y la inventiva de sus desarrolladores, hacen que la prevención sea un desafío considerable.

No basta con tener instalado un antivirus y descansar en él, ya que confiar plenamente en una sola herramienta relaja la atención y nos hace bajar la guardia. La seguridad digital efectiva requiere una combinación de herramientas. Entre las más importantes, mantenerse informado y naturalmente desconfiado.